بررسی حمله Double Tagging Attack

بررسی حمله Double Tagging Attack

مقدمه

زمانیکه روی Switch خود VLAN ها را پیکربندی میکنیم ارتباطی در حالت پیشفرض بین VLAN ها وجود ندارد و برای ایجاد ارتباط بین VLAN ها از Inter VLAN Routing بر اساس نیاز ها و سیاست های مورد نظرمان استفاده میکنیم.

اما روش هایی وجود دارد که مهاجم با استفاده از این روش ها به صورت غیر مجاز از یک VLAN به VLAN دیگر نفوذ می کند. ما قصد داریم در این مقاله در وب سایت سرور سوییچ شما را با این روش ها و نحوه مقابله با آن ها آشنا کنیم.

Double Tagging

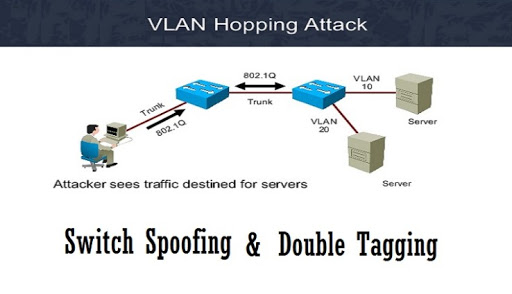

در این Attacker از روش Native VLAN برای نفوذ استفاده می کند.

از قابلیت Tag گذاری 802.1Q و پروسه حذف کردن Tag در انواع مختلف سوییچ ها سو استفاده می کند و در بسیاری از سوییچ ها فقط یک تگ 802.1Q را حذف میکنند.

در این نوع حمله Attacker به گونه ای Frame اصلی را تغییر میدهد که دو تگ VLAN به آن اضافه میکند.

یک تگ خارجی، که تگ مربوط به VLAN خودش می شود و یک تگ داخلی مخفی که تگ VLAN قربانی Device مورد حمله است.

در اینجا PC حمله کننده باید عضو Native VLAN لینک Trunk باشد.

وقتی که Frame با دو تا تگ (Double tagged frame) به سوییچ می رسد، سوییچ می تواند فقط تگ VLAN خارجی را ببیند که اینترفیس واقعا مربوط به آن است.

حالا سوییچ VLAN Tag خارجی را حذف می کند و به تمامی پورت های که عضو Native-VLAN باشند ارسال ترافیک را انجام میدهد. یک کپی از Frame برای لینک Trunk ارسال می شود تا بدست سوییچ بعدی برسد.

وقتی که Frame به سوییچ دوم می رسد، سوییچ Frame را باز میکند تا تگ دوم را ببیند، فکر می کند که Frame مربوط به VLAN 100 می باشد و بنابر این آن را به VLAN 100 ارسال می کند.

به طور مثال VLAN 10 به عنوان Native-VLAN ما است، و نفوذگر که در Native-VLAN قرار دارد می خواهد به VLAN-20 نفوذ کند. پس بسته مورد نظر خود را با تگ 20 ارسال می کند. سوییچ با دریافت Frame تگ 10 را روی آن میزند که باعث می شود Frame ما دارای دو تا تگ بشود. این Frame هنگامیکه روی پورت ترانک ارسال می شود، Tag مربوط به Native-VLAN آن حذف میشود، اما همچنان تگ 20 را دارد.

در نتیجه، هنگام دریافت فریم توسط سوییچ مقابل با دیدن تگ 20 روی فریم، آن را تحویل VLAN 20 میکند. بدین صورت است که مهاجم از VLAN-10 به VLAN-20 نفوذ می کند.

راهکار قابله با این نوع Attack

Native VLAN هم با Tag باید ارسال بشود، که می توان با دستور زیر این کار را عملی کرد:

Switch(config-if)# switchport trunk native vlan tag